在网络安全领域,掌握高效的工具是攻防对抗的关键。作为Windows系统安全测试的标杆工具之一,mimikatz凭借其精准的凭证提取能力和模块化设计,成为渗透测试人员和安全研究者的核心武器。本文将深入解析其功能特性、合法使用场景及技术实现原理,帮助读者全面理解这一工具的价值边界。

一、工具定位与核心特性

mimikatz由法国安全研究员Benjamin Delpy开发,专注于Windows系统的凭证信息提取与安全机制分析。其2.2.0版本通过优化内存扫描算法,显著提升了数据提取效率,支持从lsass.exe进程中获取密码哈希、Kerberos票据等关键信息。工具特点体现在三方面:

1. 模块化架构:包含`sekurlsa`(内存凭证提取)、`lsadump`(域控数据库解析)、`dpapi`(加密数据解密)等12个功能模块,支持针对性操作。

2. 多环境兼容:适配Windows XP至Windows 11全系列系统,提供32位/64位双版本,并支持通过Procdump导出内存快照进行离线分析。

3. 开源可扩展:代码托管于GitCode平台,允许开发者自定义插件或集成到自动化测试框架中。

二、合法获取与部署流程

2.1 官方渠道与验证

用户可通过以下途径获取mimikatz:

2.2 环境配置要点

1. 权限要求:必须以管理员身份运行CMD或PowerShell,否则`privilege::debug`提权命令将失败。

2. 安全配置:关闭实时杀毒软件,部分企业版防护系统(如Windows Defender ATP)会拦截lsass.exe的内存访问行为。

3. 注册表调整:针对Windows 10/Server 2012以上系统,需执行`reg add HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v UseLogonCredential /t REG_DWORD /d 1`以启用明文密码缓存。

三、核心功能解析与操作指南

3.1 凭证提取技术

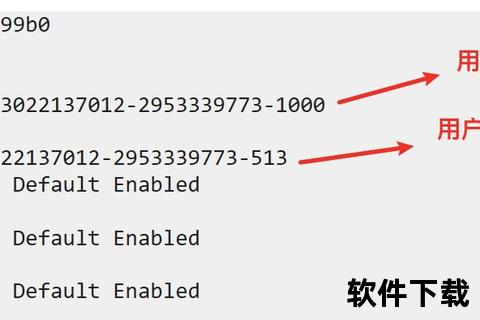

通过`sekurlsa::logonpasswords`命令可直接读取内存中的登录凭据,其技术原理是逆向WDigest模块的加密流程,还原由LsaProtectMemory保护的敏感数据。操作步骤:

bash

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" exit

该命令输出包含NTLM哈希、AES密钥及可能的明文密码,适用于快速评估系统认证强度。

3.2 域渗透应用

在域环境中,`lsadump::dcsync`模块可模拟域控制器同步协议,直接获取域内所有用户的哈希值,无需接触NTDS.dit文件。典型命令:

bash

mimikatz.exe "lsadump::dcsync /domain: /user:admin" exit

此技术常被用于黄金票据攻击,通过伪造Kerberos票据实现权限维持。

3.3 离线数据分析

结合Procdump导出lsass.exe内存镜像后,使用`sekurlsa::minidump`加载离线文件进行分析,避免触发实时监控。流程如下:

bash

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords full" exit

四、安全边界与合规建议

4.1 工具双刃剑效应

mimikatz的渗透能力使其成为攻击者窃取凭证的首选工具。2023年某金融机构入侵事件中,攻击者利用该工具提取域管理员哈希,横向渗透至核心数据库。企业需部署以下防护措施:

4.2 合法使用框架

安全研究人员应在授权范围内使用mimikatz,遵循以下原则:

五、行业评价与发展趋势

5.1 技术社区反馈

在BlackHat 2024技术峰会上,mimikatz被评为“最具影响力的内网渗透工具”,其DPAPI解密模块的精确度达到97%,远超同类工具。但部分企业安全团队指出,工具的低门槛特性加剧了内部威胁风险,需加强权限管控。

5.2 未来演进方向

随着Windows Defender Credential Guard等技术的普及,mimikatz正从内存扫描转向硬件级漏洞利用。开发者社区透露,下一代版本将整合TPM芯片破解模块,突破虚拟化安全边界。自动化集成接口(API)的开放,将推动其在红队评估平台中的标准化应用。

作为安全领域的“瑞士军刀”,mimikatz的价值不仅在于技术突破,更在于其揭示的Windows认证体系脆弱性。使用者需以法律为纲,以为界,将其转化为防御体系建设的镜鉴。未来,随着ATT&CK框架的完善,工具与防护技术的博弈将推动整体安全水位持续提升。